Aktif ve Pasif Bilgi Toplama #4

Arkadaşlar hepinize tekrardan merhaba, siber güvenlik üzerine yazdıklarımızın 4. ayağı olan aktif ve pasif bilgi toplama kısmına giriş yapacağız. Öncelikle saldırının temelini burada atıyoruz. Burada topladığımız bilgiler ne kadar çok ve güvenilirse sisteme sızmamız o kadar kolaylaşıyor.

Daha önceden dediğimiz gibi saldırı kısmı çok da zor değil öncelikle yapılacak kapsamlı bir bilgi toplama aşamasından geçmemiz gerekli. Sözü fazla uzatmayalım ve ilk komutumuz olan whois komutundan başlayalım.

1- Whois, kişinin kullandığı domainin kime ait olduğunu adresini hosting firmasını ve mailini öğrenebileceğimiz komuttur. Linux terminalinde “whois domainadı” olarak kullanılır. Ama bu komut için illa linux kullanmanıza gerek yok “who.is” diye bir site açılmış bu site komutun yaptığı her şeyi yapıyor.

2- Archive.org , diye bir sitemiz var bu sitede, bir domainin kullandığı arayüzler yıllara göre zamanlarına ayrılmış, hedef site üzerinde yıllar önce olan ama şimdi olmayan bilgilere bu sayede erişim sağlayabiliyoruz.

3- Arkadaşlar bir tane sitemiz var ki bilgi toplamak için kullanacağınız en güzel araçlarınızdan biri olacaktır. Adı Shodan. Buradan siteye ulaşım sağlayabiliyorsunuz. Aklınıza gelemeyecek kadar değişik yerlere ve makinelere erişmenizi sağlayan bilgileri sağlıyor. Kısaca internet arayüzü olan her makine hakkında bir bilginiz oluyor. Trafik ışıkları, Nükleer santraller vs. de bunlara dahil. Ancak free kullanım size belirli filtrelemeler getiriyor o yüzden siteye kayıt olmak durumundasınız. Sadece siteye sürekli kullandığınız mail adresinizi vermeyin. Yapacağınız her işten de siz sorumlusunuz bunu da unutmamak lazım 🙂

4- Bilgi toplamak için Google’yi de kullanabiliyorsunuz tabiki. Ancak bazı arama yapma komutlarını bilmeniz gerekiyor. Bu komutların bir kısmı Google’da Doğru Arama yazımda mevcuttu. Ancak bunların daha fazlası mevcut. Örneğin bir dosya uzantısı arayacaksanız ext veya filetype komutu kullanıyorsunuz. Google indexinde aramak için numtypes : 00000000000- 99999999999 a kadar bir indexte arama yaptırabiliyorsunuz.

5- Exploit-db adlı sitede ise güncel açıkların indexlendiği verilere ulaşabilirsiniz.

6- Bing arama motorunda “ip:” komutuyla ip üzerinden arama yapabilir, bu ipnin indexlendiği tüm sitelere ulaşım sağlayabilirsiniz.

7- Hedefiniz kişilerse sosyal medya üzerinden kişilerin tam kapsamlı araştırmalarını yapabilirsiniz. Bu araştırma sonuçları kişinin tüm kişisel ve fiziksel özelliklerini neyi sevdiği neyi sevmediği gibi tüm bilgileri içermelidir. Özellikle kişiler şifre belirleme kısmında sevdikleri şeyleri veya hiç unutmayacakları bilgileri kullanırlar. Biraz uğraşmada bazı şifreleri bizim bile kırabildiğimizi görebilirsiniz.

8- Hedeflerin kullandığı işletim sistemlerinin yıllara göre gösterimi için Netcraft adlı siteye başvurabiliriz.

9- Ayrıca bir diğer araç olan Robtex‘de ayrıntılı olarak sizlere bilgi toplamada yardımcı olur.

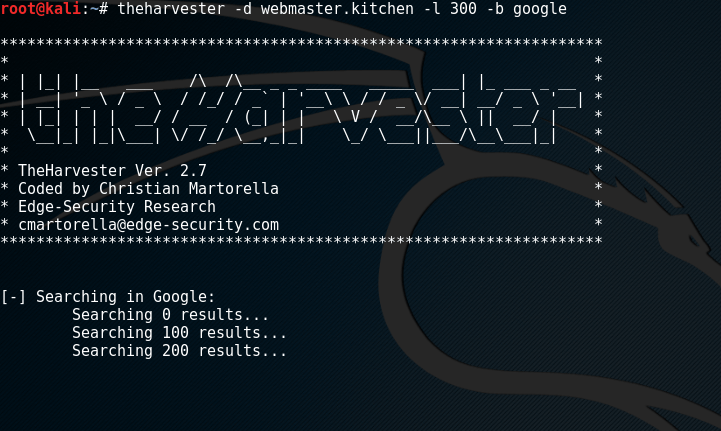

10- Gelelim bu işleri yapmaya yarayan güzel bir Linux aracına. Aracın ismi The harvester. Kullanımı gayet basit theharvester yazıyorsunuz parametre ve istediğiniz bilgileri yazıyorsunuz önünüze seriyor.Örnek bir kullanım ;

-d : Hedef sistem

-l : Arama yapacağımız liste sayısı

-b : Arama yapılacak arama motorudur.

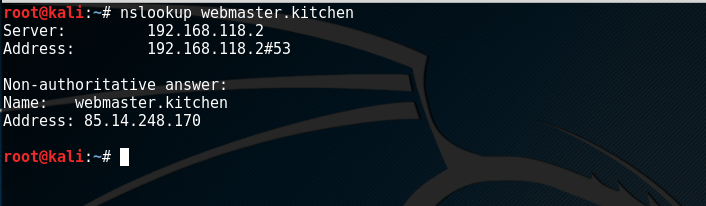

11- Yeni bir komut daha var komutun adı “nslookup domain” verilen domainin dns adresini önümüze getirir. Aynı işlemi uygulayan bir diğer tool’umuzun adı dig. Nslookup ile aynı görevi görür ancak biraz daha gelişmiştir.

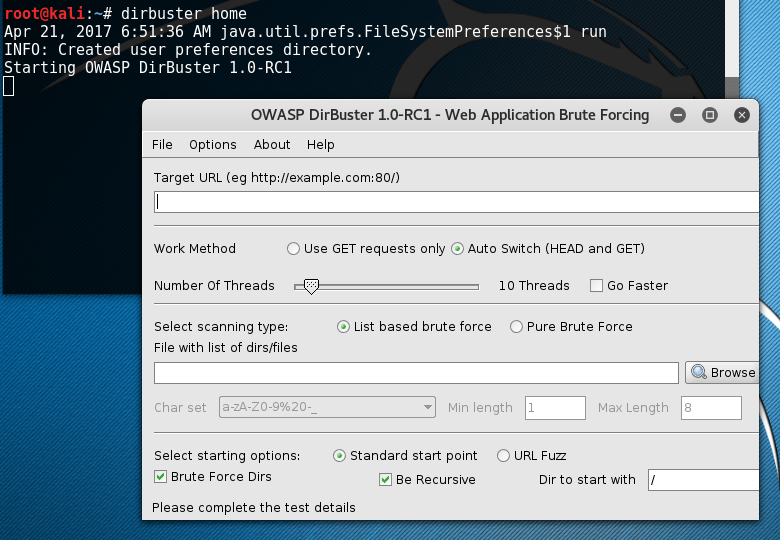

12- “dirbuster” diye bir komutumuz var ki gizli dizinleri dahi bulmamıza olanak sağlıyor. Bir wordlist oluşturup o wordlisti parametre olarak kullanıp detaylı olarak dizin oluşturulmuş mu taraması da yaptırabiliyoruz.

Buradaki gibi bir dizin araması yaptığımızda bize bir owasp ekranı açıyor bu owasp ekranında hedef URL girdiğimizde o sitenin dizinleri arasında girdiğimiz parametreyi aramasını bulduğunda göstermesini sağlıyor.

13- Crunch adlı tool ile kendi wordlistlerinizi kolay bir şekilde oluşturabilirsiniz. usr/share/wordlists dizini altında kalinin default olarak gelen wordlistlerini deneyebilirsiniz. Baktığınızda gördüğünüz rockyou.txt wordlisti en çok kullanılan wordlisttir.

14- Gelelim son aracımıza. Aracın ismi Nmap, dünya çapında en çok kullanılan tarama araçlarından birisidir. Nmap kullanımı çok kapsamlıdır ancak basittir. Daha önce Nmap hakkında kapsamlı bir yazı yazmıştım onu incelemenizde ciddi fayda var. Buradan ulaşabilirsiniz.

Bugün temel konulardan biri olan bilgi toplama hakkında bilgi verdik. Önümüzdeki hafta yine güzel konularla sizleri bekliyor olacağım. Eğer sorularınız ve eklemek istedikleriniz olursa yorum ve mail yoluyla bizlere iletebilirsiniz. Sağ üst köşede yer alan mail aboneliği butonundan abone olmayı unutmayın.

Esen kalın. Herkese mutlu hafta sonları 🙂