Wfuzz – BruteForce ve Zafiyet Araştırma Aracı #6

Arkadaşlar hepinize merhabalar. Bugün Siber Güvenlik ile ilgilenen uğraşan arkadaşlara nacizane bir araç tanıtımı yapmak istedim. Devam eden Siber Güvenlik Serisi’ne araç tanıtımı ve uygulama kısmına bir giriş yapalım dedik. Sizlere Bilgi Toplama kısmından bir araç tanıtmak istiyorum. Aracımızın adı wFuzz. Adından da anlaşılacağı gibi Fuzzing yani Zafiyet Araştırması olaylarında kullanılan güzel bir araç.

Bu aracımıza ulaşabilmek için Kali makinelerinizin olması gerekiyor. Aramıza yeni katılan arkadaşlarımız için Linux Nasıl Kurulur ? adlı ve Siber Güvenlik yazı dizisinin ilk yazısına buradan ulaşabilirsiniz.

Uygulama kısmıa geçmeden önce aracımızı biraz tanıtmak istiyorum. wFuzz, istediğimiz açıkları taratabileceğimiz, içinde kendi wordlistleriyle internet sitelerine panel ve sayfa dizin taraması ( BruteForce ) yapabileceğimiz, XSS ve SQL Injection sağlayabileceğimiz, kısaca aklınıza gelebilecek çoğu düşünceyi gerçekleştirebileceğiniz bir araç. Bunların yanı sıra Encode (Şifreleme) yapabilme özelliği de sunuyor. Kali cihazımızı açtıktan sonra aracın neler içerdiğini kendiniz incelemek isterseniz usr/share/wfuzz dizinine bakabilirsiniz. Sıra geldi bu aracı nasıl kullanacağımıza

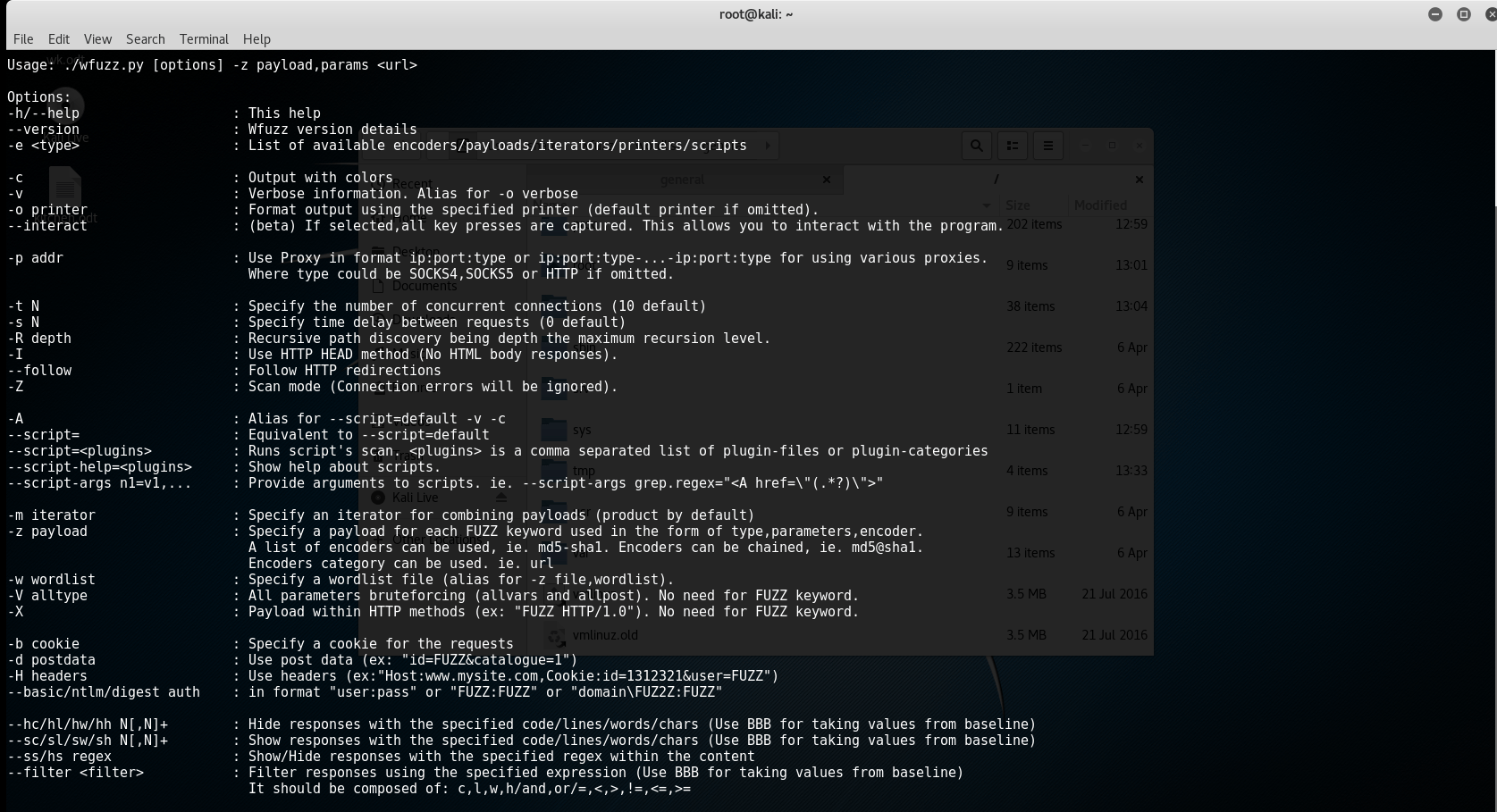

Aracın test sitesi taraması için genel kullanımı;

wfuzz parametreler http://test.com/FUZZ

şeklindedir. Biz de biraz sonra bir site için admin paneli taraması yaptıracağız. Ama önce aracın içermiş olduğu parametreleri ve bunlardan en çok kullanılanları açıklayalım.

-c = Http durum kodlarının renkli çıktı vermesini sağlar.

-z = Fuzz işlemi yapılırken kullanacağımız wordlist seçimini yapmamıza yarar.

–hc xxx = xxx Durum kodunu, durum kodu ekranında göstermemeye yarar. Bazı sitelerde uzun uzun tarama yapıldığından 404 (Sayfa Bulunamadı) gibi cevapların sayısı bir hayli fazla oluyor. O yüzden kullanmamız mantıklı olabilir.

En çok kullanılan HTTP Durum Kodları ise aşağıdaki gibidir ;

- 100 = Devam

- 200 = OK (Başarılı)

- 201 = Oluşturuldu.

- 202 = Kabul edildi.

- 204 = İçerik Yok

- 301 = Kalıcı Olarak Yönlendirildi veya Taşındı

- 302 = Geçici Olarak Yönlendirildi veya Taşındı

- 400 = Kötü İstek

- 401 = Yetki Gerekiyor.

- 403 = Yasaklandı

- 404 = Bulunamadı

- 500 = Kritik Sunucu Hatası

Genel Kullanım bu şekildeydi. Biz de şimdi bir uygulama yapalım. Uygulamamız için kişisel sitem olan “furkanbaycan.com.tr” yi kullanacağım. İlk başta terminal ekranına giriyoruz. Yukarıda gösterdiğim wfuzz aracı parametrelerine ulaşabilmek için “wfuzz –help” komutunu kullanabilirsiniz. Sonrasında yazacağımız komut

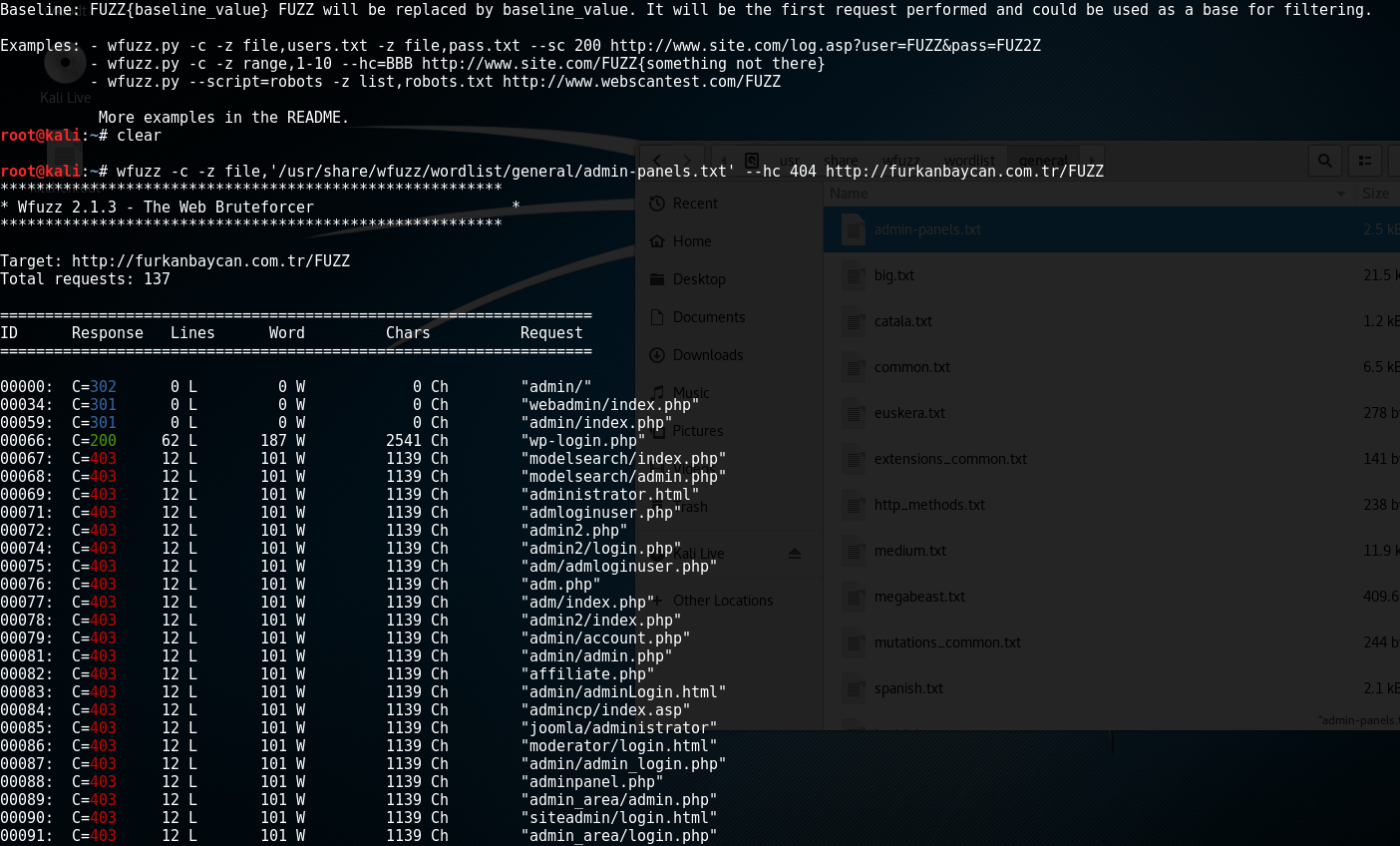

wfuzz -c -z file,’usr/share/wfuzz/general/admin-panels.txt’ –hc 404 http://furkanbaycan.com.tr/FUZZ

Arkadaşlar bu komut dizininde ilk kullandığım -c parametresiyle response altındaki Durum Kodlarının tanınabilmesi için renkli olmasını istedik. -z file ile kullanacağımız wordlist seçimini yaptık. –hc 404 ile taranan 137 keywordün 404 durum kodu döndüren büyük bir kısmını eledik. Daha sonra http://furkanbaycan.com.tr/FUZZ adresini kullandık. Wordlist içindeki her bir keyword’u nereye koyarak deneme yapmasını istiyorsak oraya büyük harflerle “FUZZ” anahtar kelimesini yazıyoruz. Ben host adresinin sonundan başlaması için adresin sonuna yazdım ancak sayfa içine gizlenmiş bir dizin aramak istiyorsanız örneğin “http://testsite.com/index.php?do=FUZZ” gibi bir tarama da yaptırabilirsiniz.

Uygulamamızın sonucunda “wp-login.php” denemesi sonucu 200 yani Başarılı durum kodu dönmüş. Yani sitemiz Giriş Formu içeren bir WordPress sitesiymiş. Bu aracımızın kullanımı aşağı yukarı bu şekilde. Önümüzdeki günlerde daha fazla araç tanıtımı yapmayı planlıyorum. Umarım size yararlı olabilmişimdir. Okuduğunuz için teşekkürler. Sorularınız olursa yorum kısmından bize iletebilirsiniz. Yukarıda yer alan mail aboneliği kısmından abone olabilir en yeni yayınlarımızdan ilk olarak sizler faydalanabilirsiniz. Herkese iyi çalışmalar. 🙂